[아이뉴스24 김국배 기자] 안다리엘 해킹 조직의 국내 해킹 공격이 이어지고 있다. 공격대상이 사용하는 한국 소프트웨어(SW) 취약점을 악용한 공격이 빈번한 점에 미뤄 국내 IT환경을 상당히 파악하고 있다는 분석이 나온다.

안다리엘은 북한과 연계된 해킹조직으로 추정되는 라자루스 하위 그룹으로 알려져 있다.

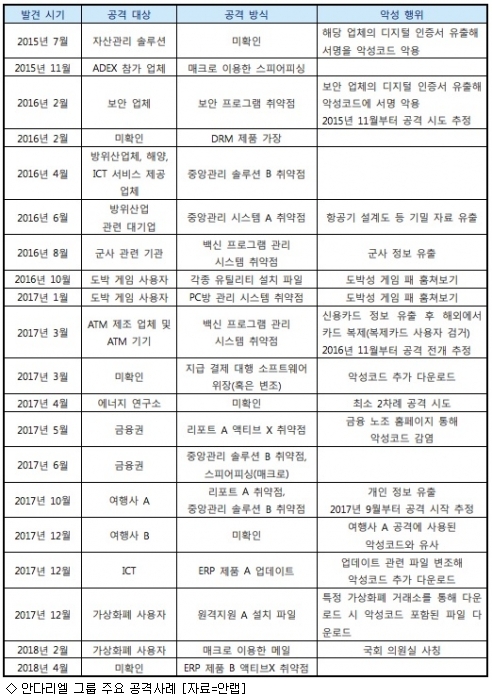

24일 안랩이 공개한 '안다리엘 그룹 동향 보고서'에 따르면 안다리엘 그룹은 2015년부터 주로 군사정보를 노려오다 1년여 전부터 금전 이득을 목적으로 공격을 확장했다.

매크로를 악용한 스피어 피싱, 액티브X 취약점을 통한 워터링홀, IT자산관리시스템 취약점, 공급망 공격 등을 주로 쓴다. 현재까지 한글(HWP) 파일을 공격에 활용한 사례는 확인되지 않았다.

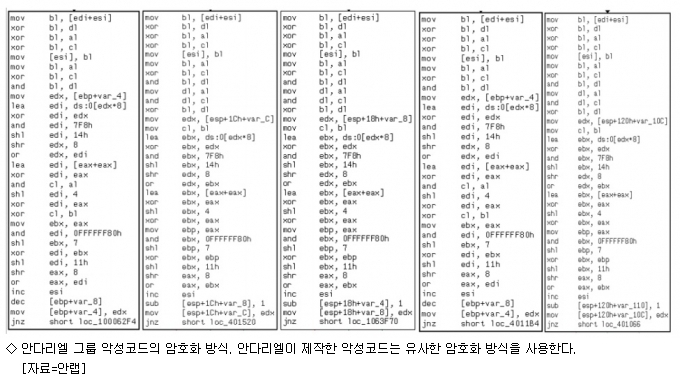

차민석 안랩 ASEC 수석연구원은 "아리안, 고스트랫 등 알려진 백도어뿐만 아니라 자체 개발한 백도어까지 사용한다"며 "한국어에 능통한 것으로 보이며, 한국의 IT환경을 잘 파악하고 있다"고 분석했다.

초기 목표는 군사기관과 방위산업체였다. 2015년 서울 국제항공우주·방위산업 전시회(ADEX) 참가 업체를 공격했다. 공격자는 행사 주최측으로 가장해 매크로를 포함한 엑셀, 워드 문서를 첨부한 이메일을 보냈다.

2016년 4월에는 방위산업체, 해양 서비스 업체, ICT 기업 등이 중앙관리 솔루션 취약점을 악용한 악성코드 '고스트랫'에 감염됐다. 8월부터는 백신 관리 프로그램 취약점을 써서 군사 관련 기관 내부를 공격하고 군사정보를 빼내기 시작했다.

금전 이득을 목적으로 공격을 확장한 시점은 2016년말부터다. 그해 10월 온라인 도박 게임에서 상대방의 패를 몰래 엿볼 수 있는 악성코드를 배포했다. SW 제작사 홈페이지를 해킹해 정상 설치 파일을 악성코드가 담긴 파일로 바꿔치기한 것. 이듬해 공격 성공 가능성을 높이기 위해 PC방 관리 프로그램을 통해 다수 컴퓨터에 악성코드를 뿌렸다.

지난해 3월에는 국내 자동화(ATM) 기기가 해킹돼 신용카드 정보가 유출됐고, 5~7월에는 금융권에 공격이 집중됐다. 금융사 노동조합 홈페이지를 통해 악성코드를 유포하거나 금융기관에서 사용하는 시스템 취약점을 써 공격했다.

12월부터는 가상화폐거래소 이용자를 대상으로 공격을 전개중이다. 1월에는 악성코드가 포함된 원격지원 프로그램을 배포하더니 2월 국회의원실을 사칭한 이메일 공격을 시도했다. 이 악성코드는 ATM 해킹에 사용된 악성코드의 변형이었다.

차 연구원은 "안다리엘은 한국에서 가장 왕성하게 활동하는 위협 그룹 중 하나"라며 "초반에는 군사 관련 정보를 흭득하기 위해 공격을 했지만 2016년말부터는 금전 이득을 위해서도 진행하고 있어 각별한 주의가 필요하다"고 경고했다.

--comment--

첫 번째 댓글을 작성해 보세요.

댓글 바로가기